Solve business issues by combining IT and management

What is business + IT?

Login

E -mail magazine registration

business expansion

Scope Rating, Russian rating stop EU measures

2022/03/18

Interview: New Year's budget proposal, if it is established without correction, a correction of over 16 trillion yen = Democratic representative

2022/03/18

"Purchasing our own shares rather than increasing production", spokeswoman who complain to the oil company

2022/03/18

Sales Strategy

Farewell!"Uzai" Mobile ads, what is the timing of "piercing" for consumers that can be understood in cases

2022/03/10

What is the method of achieving 130 % increase in satisfaction with "improving customer experience" and "double efficiency" challenged by TEPCO.

2022/03/09

How to proceed with "Sales DX" directly connected to the results, which the author "Sales is"

2022/03/04

Cost reduction

What is the dangerous "SAP 2027 problem", how to "halve" the transition period and cost?

Special

2022/03/16

Is there a way to digitize the paper documents that remains, and to shake the telework ...?

2022/03/16

A problem with "taxi receipt" problem, how to solve the hassle of all stakeholders

2022/02/09

Organizational reform

Business improvement professionals talk about the "corporate culture" that blocks DX, and the introduction of tools without thinking only creates bad habits?

Special

2022/03/18

Act Group centrally manages about 20 account information and reduces business hours to "1/3"

2022/03/18

How to create a "digital workplace" that is easy to work for, the office and remote

2022/03/16

Production and manufacturing

What is amazing about Walmart ZARA and UNIQLO?The reason for the "logistics" of the retail industry is super important

2022/02/21

Why did Daikin Industries become the world's top share?Back side of inverter air conditioner development

2022/02/15

JR East, which drastically declines passengers in Corona ... Is the bitter measures "diamond revision" effective?

2022/02/01

crisis management

How dangerous is Japan if the crude oil "1 barrel = over $ 100" continues?

2022/03/18

How did you take measures at that time, the change in cyber attacks?"Information leaks in the WinMX era" "Wannacry"

2022/03/17

What is the influence of Russian sanctions "Swift exclusion"?Why is it called the "nuclear weapon" of finance?

2022/03/09

compliance

The reason for the "sustainable product" hit to ask experts, what is the change in the consumer mind behind

2021/12/24

"Serious SDGs" promoted by L'Oreal, already achieved carbon neutral with almost all facilities

2021/09/28

Why was Apple's "Child Porn Detection Technology" program postponed and was criticized from the United States?

2021/09/077

Energy saving and environmental support

What is the US victory for the expulsion of Russian crude oil?Shale mining is not possible immediately

2022/03/11

[Exclusive publication] Three points seen in the sustainability survey of 110 companies

2022/01/27

The relationship between the triple bottom line of people, environment, and profits, which also work on Ajinomoto

2021/11/19

By industry / scale

Can the construction industry get out of the normalization of "overtime"?Structural problems that become apparent while going on DX

2022/03/18

The approaching "2024 problem of the construction industry", a shortage of manual salaries and accelerating craftsmen ... What is the clue to solving?

2022/03/16

"Only one technology" that Audrey Tan emphasized in DX

2022/03/16

IT strategy

The reason why Audrey Tan says, "Digital and IT are completely different things" for Japanese people

2022/03/09

Why is "medical digitalization" delayed?What are the Japanese issues and solutions indicated by 12,000 people survey?

2022/03/07

Reasons for realizing "120 hours of work shortening" by minor change in expense settlement

2022/03/07

Core system

How can more than half of the person in charge do stress and data analysis "before"?

Special

2022/03/09

Why should we respond now to the "Revised Electronic Book Storage Law", which has been deferred for two years?

2022/02/08

What are the tips for "data linkage that rejoices on the site"?How to promote "automation" without programming

2022/01/24

Information system

How do you get "awareness" from your "qualitative data", such as twitter tweets?

Special

2022/03/18

The number of inquiries decreased by 65 %.Great success in re -challenge!Mobaok's "AI chatbot" use

2022/03/11

What is advertising distribution that utilizes the "customer data" required in the end of returns and post -cookie?

2022/02/02

Operation management

Just one thing to prepare before upgrading to Windows 11

2022/03/17

Ransomware is still 1st, increasing supply chain attacks, latest trends in cyber threats

2022/03/11

Does "server power consumption" pull AI and machine learning feet?What is the suffering unique to high performance?

2022/03/08

Security

I don't like too many alerts and misconceptions, "Simple and wisely" next -generation endpoint defense

Special

2022/03/11

"Spy" activation in the fight for hegemony, "national support" Cyber attack too dangerous

2022/03/11

No way to do it if infected?Why the backup data needs to think of "Zero Trust"

2022/03/07

network

What is the first place to be worried about in the World Market Survey of IoT investment (Part 2)?Is the investment standard "cost" after all?

2022/01/26

World Market Survey of IoT Investment (Part 1), what are the top 10?Commentary along with successful cases

2022/01/25

The 6 major trends in the IoT market in 2022, 42 % are willing to invest aggressively investment.

2021/12/23

mobile

テレワークで負荷増のデバイスSecurity、もっと柔軟で効率的な方法はないのか

Special

2021/04/02

テレワーク最大の懸念…“Security確保”がそう簡単ではない理由

2020/08/28

IEEE802.What is 11ax (Wi-Fi 6)?Details of the latest wireless LAN standards to understand with 5 benefits

2020/06/03

hardware

Eight companies such as Pana and Honda have launched the association, the spread of delivery robots and future issues

2022/03/03

The possibility of the data sharing that the first person in the storage talks about the Super City that sprout in Tohoku?

2022/02/09

"Intelligent robot" and "data driven" change the warehouse and factory

2022/02/03

development

"I can't get results" even though I introduced RPA?Common points of failed companies

Special

2022/03/04

Introducing what CI/CD is, with easy -to -understand illustrations, specific tools and approaches.

2022/03/0101

ローコード/ノーコードdevelopment市場が24.Significantly increased by 3 %, to 100 billion yen in 2023

2022/02/18

E -mail magazine registration

What is business + IT?

Related genre

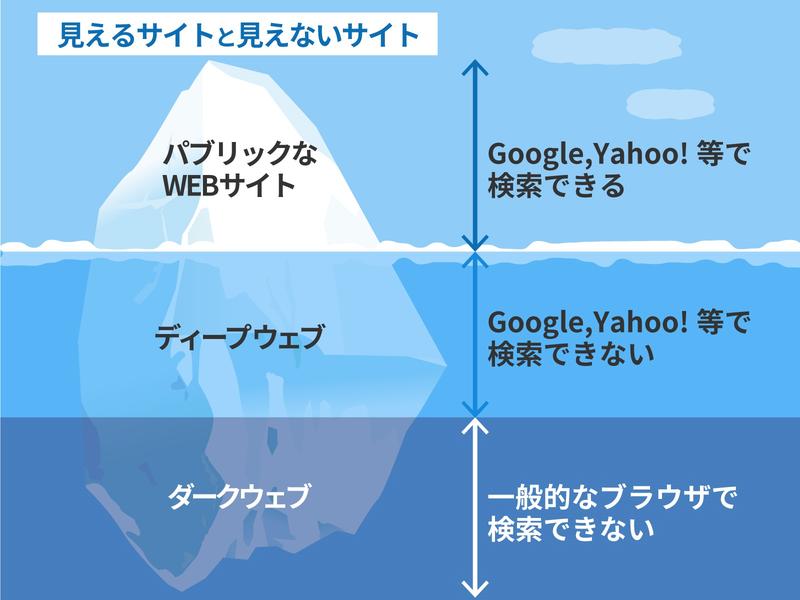

情報漏えいなどで集められた個人情報は、ダークウェブに流れてサイバー犯罪に利用されるケースが少なくない。企業の情報Securityを守るうえでも、ダークウェブについての知識は必須となってくる。そこで、本稿ではダークウェブと通常利用しているウェブの世界との違い、Cyber crime using the dark web、基本的なSecurity対策について解説する。

Planning: Business + IT editorial department, composition / supervision: Shintaro Tokita

Planning: Business + IT editorial department, composition / supervision: Shintaro Tokita

Tech editor / media consultant foreign -affiliated IT vendor, an engineer and editor -in -chief of SB Creative and editor -in -chief of Boxil.He has been freelance since 2019.As a media consultant, he is involved in media planning and production.

<目次>To List

To List

To List

PR

SB Creative Co., Ltd.

ビジネス+ITはソフトバンクグループのSB Creative Co., Ltd.によって運営されています。

ビジネス+IT 会員登録で、会員限定コンテンツやメルマガを購読可能、Specialセミナーにもご招待!